近日,ESET安全研究人员发现WinRAR Windows版本存在一个零日路径穿越漏洞(CVE-2025-8088,CVSS v3.1评分8.4),攻击者可利用该漏洞在受害者系统上执行任意代码。当用户解压特制压缩包时,存在漏洞的WinRAR版本(包括Windows版RAR、UnRAR、便携式UnRAR源代码及UnRAR.dll)会错误采用压缩包内嵌的文件路径,而非用户指定的目标路径。该漏洞使攻击者能够将恶意文件植入系统敏感目录、覆盖关键系统或应用程序文件、在文件解压时无需用户交互即可执行任意代码。目前,该漏洞已在真实攻击中被武器化。典型攻击链始于通过钓鱼邮件等社会工程手段投递的恶意压缩包,用户解压时会静默部署并运行恶意软件。

一、影响范围

受影响:Windows版WinRAR及相关解压组件(RAR/UnRAR/UnRAR.dll)

二、修复建议

WinRAR 7.13版本已通过官网发布补丁,所有Windows用户应立即采取以下措施:

(1)立即升级至WinRAR 7.13或更高版本。

(2)避免打开来源不明的压缩文件。

(3)解压前使用更新后的终端防护软件扫描压缩包。

WinRAR版本修复手册

一、如何查看WinRAR版本。

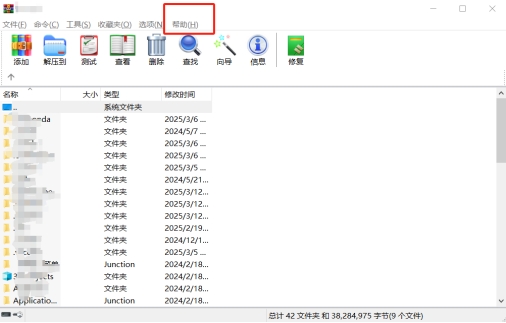

(一)搜索本地电脑所安装的WinRAR,双击进入WinRAR页面。

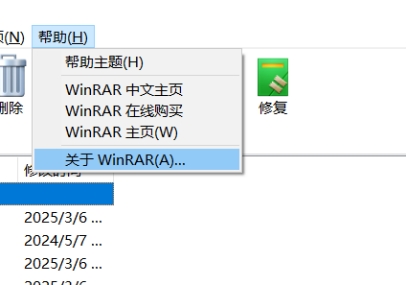

(二)进入WinRAR后,点击帮助-关于WinRAR(A)...

(三)可以在WinRAR主页看到软件版本,演示版本为7.11(64-位)。即该版本WinRAR受此漏洞影响。

二、如何更新升级WinRAR至最新版本。

(一)在关于WinRAR主页点击右侧-主页(H),进入WinRAR官网。

(二)点击立即下载,根据安装包下载即可。

(三)更新后须在控制面板-程序中,卸载之前的版本。